Как универсальный шлюз безопасности помогает защитить сеть компании

Количество киберугроз, с которыми приходится сталкиваться бизнесу, увеличивается каждый год. Это создаёт проблему для собственников и руководителей компаний, поскольку инциденты информационной безопасности могут привести к финансовым потерям, штрафам, утечке конфиденциальной информации, остановке деятельности и нанести репутационный ущерб. Не меньше сложностей в связи с растущей активностью киберпреступников появляется у служб, обеспечивающих информационную безопасность организаций. Им приходится постоянно обнаруживать и блокировать новые разновидности атак, контролировать сотрудников и отслеживать вредоносный трафик, выявлять фишинговые письма, а также обеспечивать безопасную работу удалённых сотрудников и филиалов.

Для решения этих проблем существует масса отличных инструментов. Многие из них имеют многолетнюю историю и считаются стандартом де-факто в сфере информационной безопасности. Однако при современном разнообразии угроз принцип «одна задача — один инструмент» теряет эффективность. Специализированные защитные решения качественно выполняют свою задачу, когда имеют дело со знакомыми воздействиями, но пропускают сложные многоступенчатые атаки, поскольку замечают лишь часть вредоносной кампании.

Чтобы застраховаться от ложноположительных срабатываний, в некоторых компаниях приобретают дополнительные защитные решения и выстраивают их каскадом, рассчитывая, что вторая ступень точно выявит и заблокирует вторжение. Однако такая тактика в большинстве случаев оказывается неоправданно дорогой, затрудняет работу бизнес-подразделений и, как следствие, приводит к критике со стороны руководства. А самое неприятное — в такой конфигурации защитные решения время от времени могут конфликтовать между собой.

Решить проблему выявления сложных атак и совместной работы различных защитных решений позволяют комплексные системы— универсальные шлюзы безопасности, которые также называют системами UTM (Unified Threat Management) или файрволлами нового поколения (Next Generation Firewall). Особенность UTM-шлюзов состоит в том, что они объединяют в себе целый набор защитных функций, формируя синергетический эффект в виде возможностей, которых нет у механически сгруппированных независимых инструментов защиты.

Например, работая с трафиком, UTM-система может не просто проверять IP-адресы и порты источника и назначения, но и с помощью модуля инспекции пакетов определять, какое приложение создаёт этот трафик и блокировать загрузку файлов с торрент-трекеров или потоковые видеосервисы.

Рассмотрим, как c помощью UTM-систем решаются задачи по защите корпоративной сети. В качестве примера в статье используется типовое решение класса UTM – универсальный шлюз безопасности Traffic Inspector Next Generation.

Обнаружить и остановить атаки на сеть компании

Компоненты UTM: межсетевой экран, IDS/IPS.

Межсетевой экран решает множество задач, в числе которых:

- защита компьютеров внутренней сети от несанкционированного доступа из интернета;

- контроль доступа внутренних пользователей к интернет-ресурсам;

- перехват сетевых пакетов и их перенаправление в соответствии с заданными правилами.

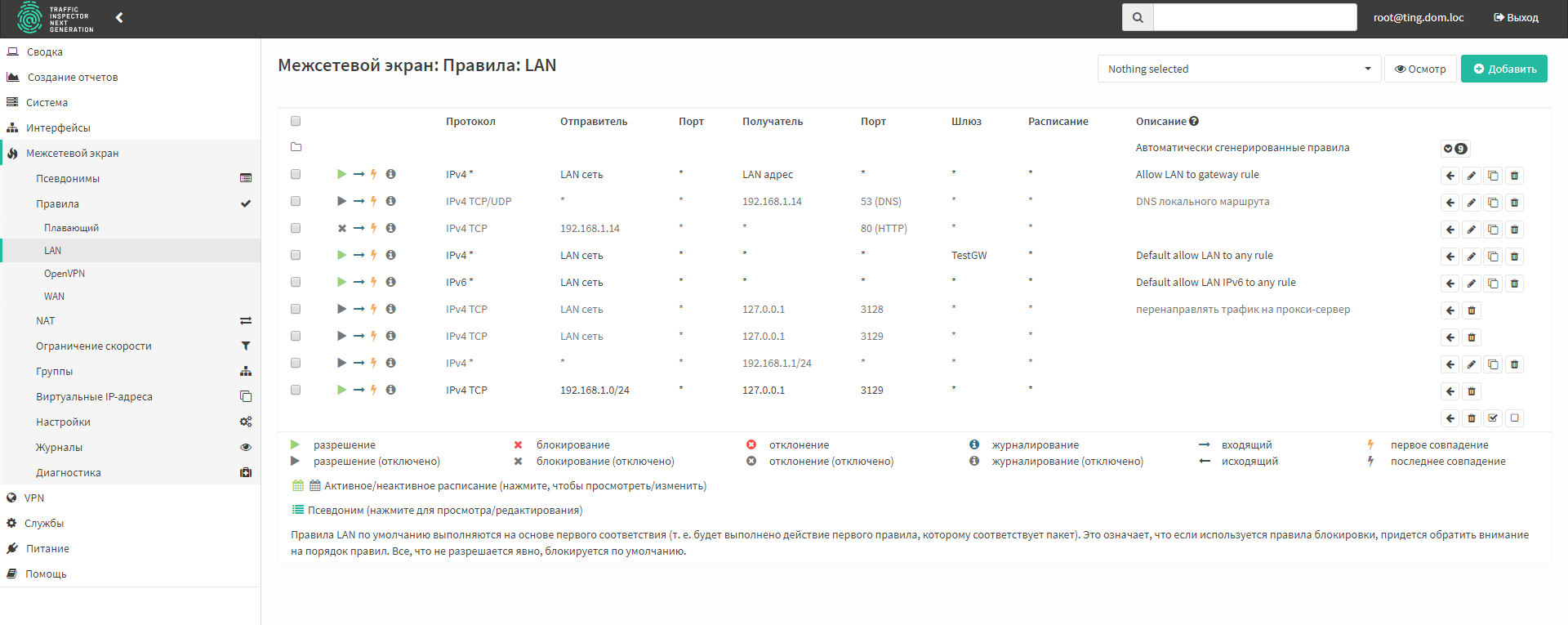

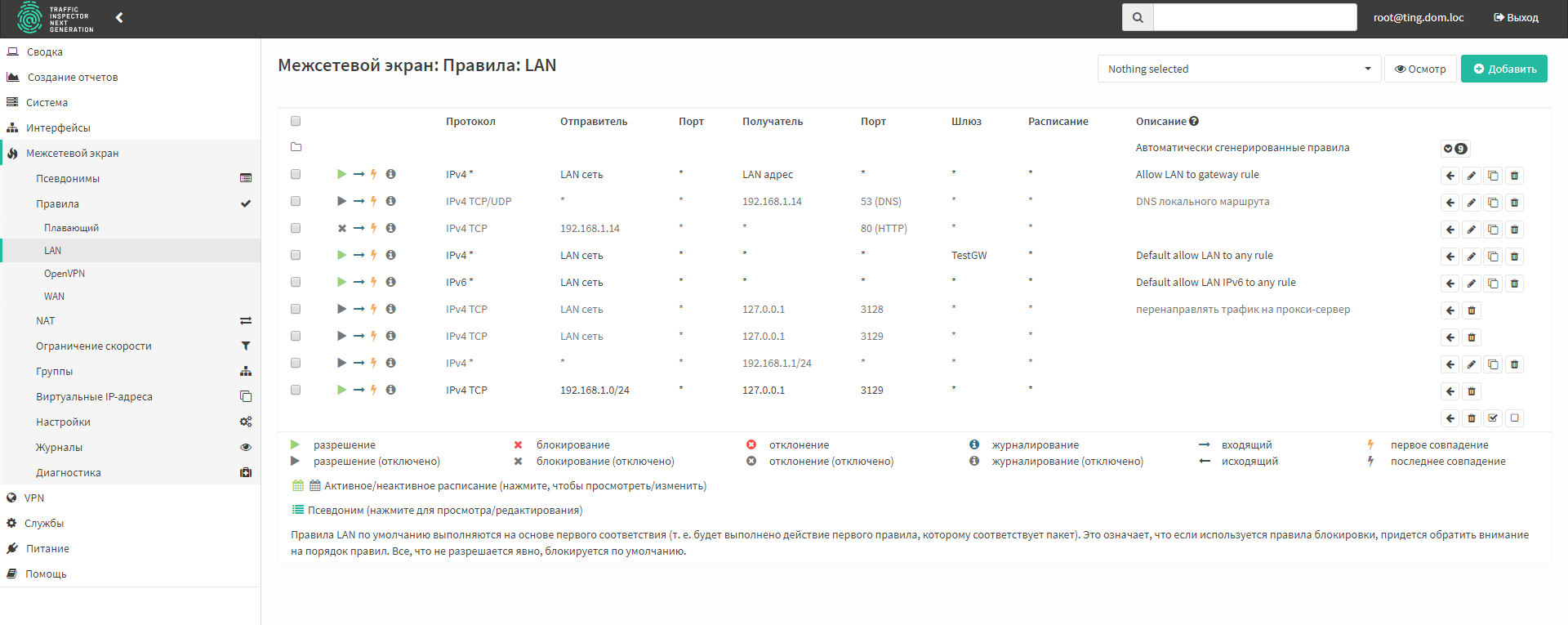

Настройка межсетевого экрана в Traffic Inspector Next Generation производится через веб-интерфейс.

Рис. 1. Межсетевой экран в Traffic Inspector Next Generation. Правила

Шлюз поддерживает как IPv4, так и IPv6. Если сетевой пакет удовлетворяет критериям правила, то к пакету применяется действие, заданное в правиле. Если сетевой пакет не удовлетворяет критериям ни одного правила, то пакет блокируется.

Межсетевой экран в составе Traffic Inspector Next Generation работает в режиме stateful packet inspection. Это означает, что он не просто механически проверяет каждый пакет в отдельности, а ведёт таблицу установленных соединений, блокируя или пропуская пакеты в зависимости от того, являются ли они частью какого-либо этапа взаимодействия между хостами.

Система обнаружения и предотвращения вторжений (Intrusion Detection/ Prevention System, IDS/IPS) значительно улучшает безопасность сети, поскольку позволяет:

- заблокировать использование скомпрометированных SSL-сертификатов;

- выявить и предотвратить эксплуатацию уязвимостей в протоколах DNS, FTP, ICMP, IMAP, POP3, HTTP, NetBIOS, DCERPC, SNMP, TFTP и VoIP;

- предупредить и предотвратить использование эксплойтов и уязвимостей сетевых приложений;

- предупредить и заблокировать DoS-атаки и сетевое сканирование;

- заблокировать трафик ботнетов и скомпрометированных хостов;

- заблокировать трафик от хостов, заражённых троянским ПО и сетевыми червями, а также трафик от спам-сетей.

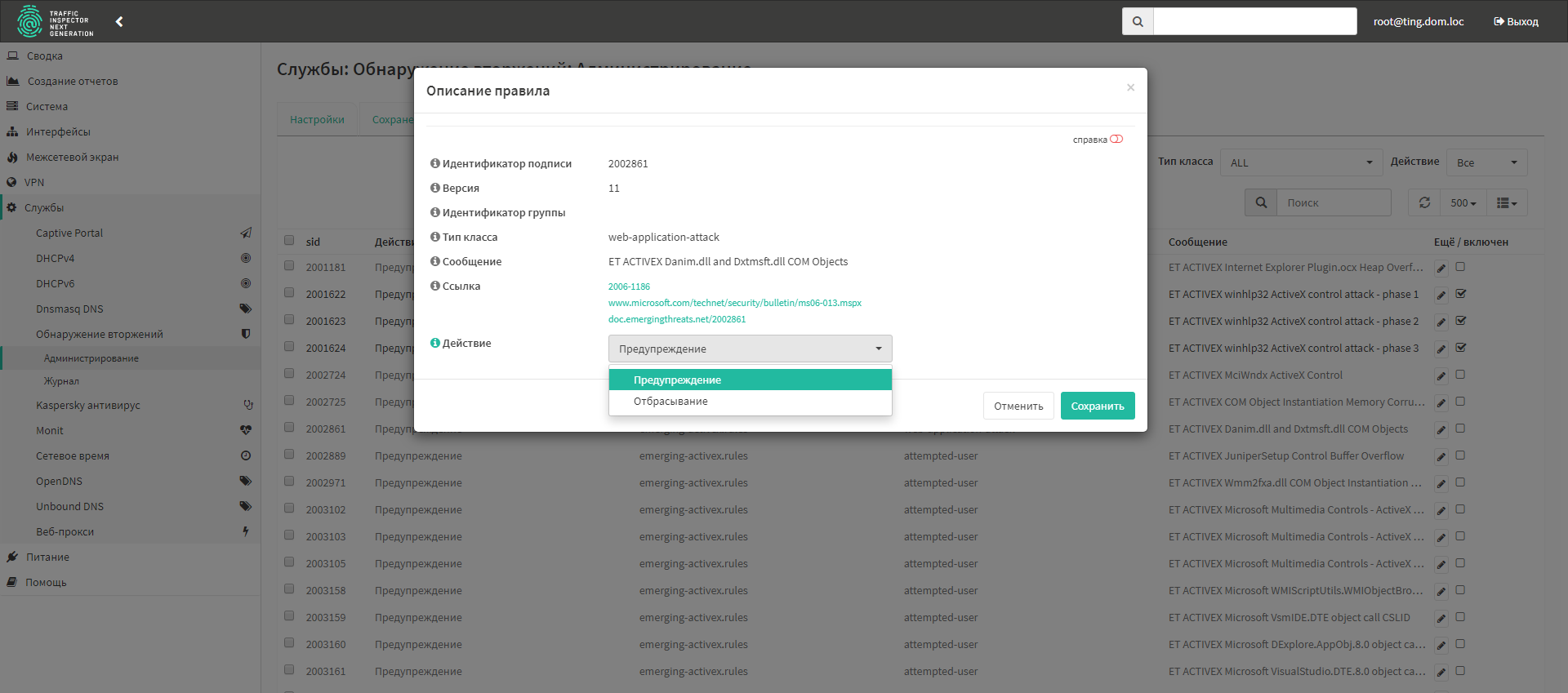

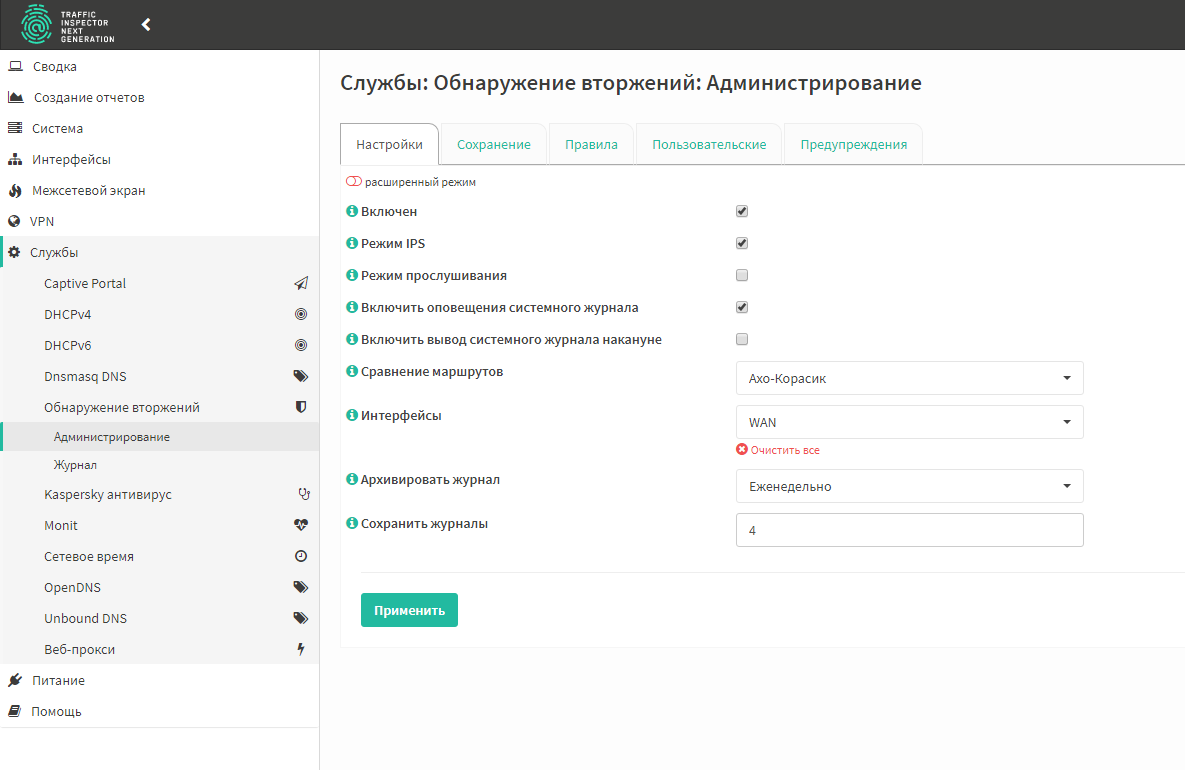

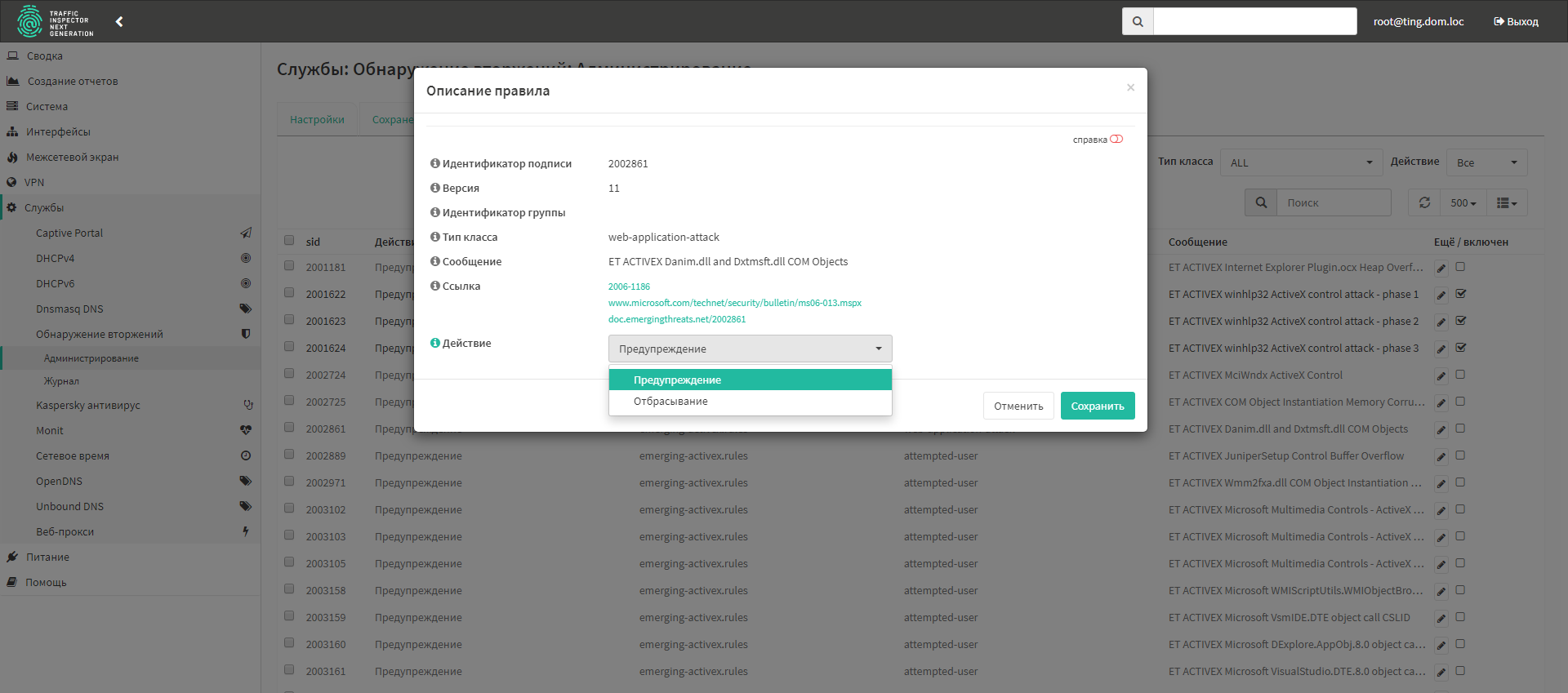

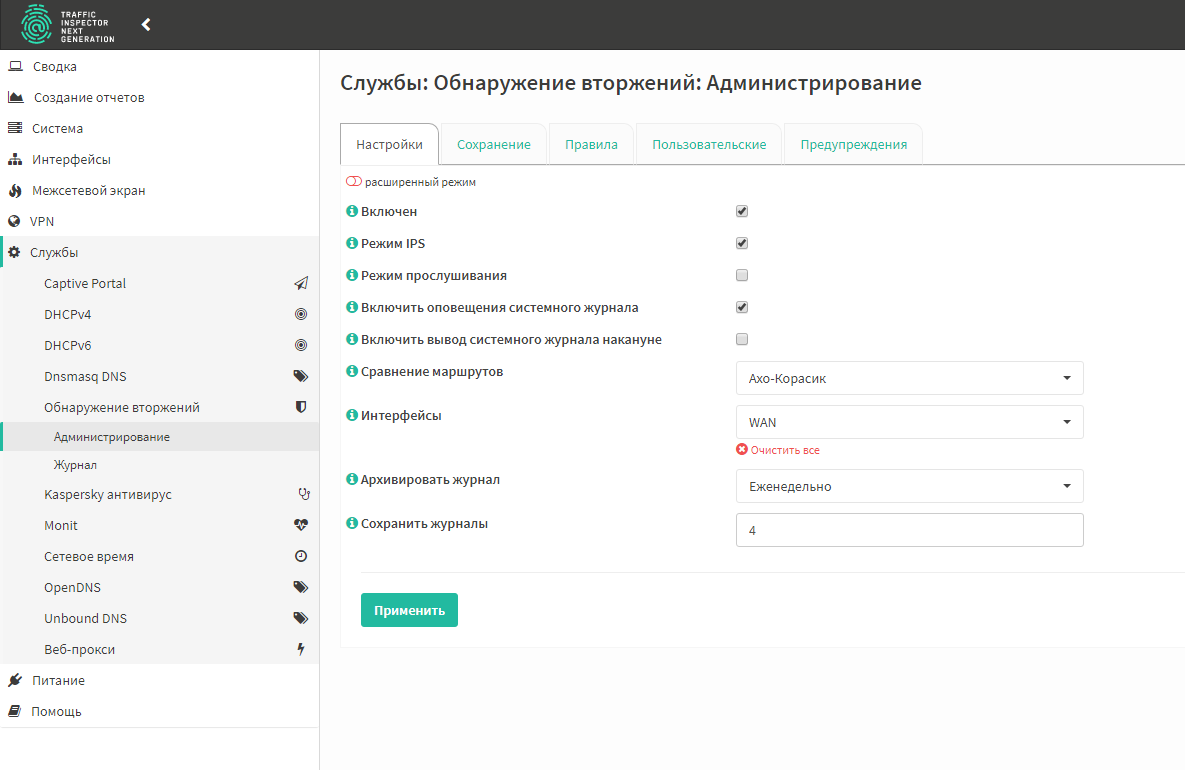

Включение службы IDS/IPS в Traffic Inspector Next Generation производится в разделе Службы → Обнаружение вторжений.

Рис. 2. Настройка IDS/IPS в Traffic Inspector Next Generation

Для включения системы IDS установите флажок Включён (Enabled).

Чтобы не только детектировать, но и блокировать вредоносную сетевую активность, установите флажок IPS mode.

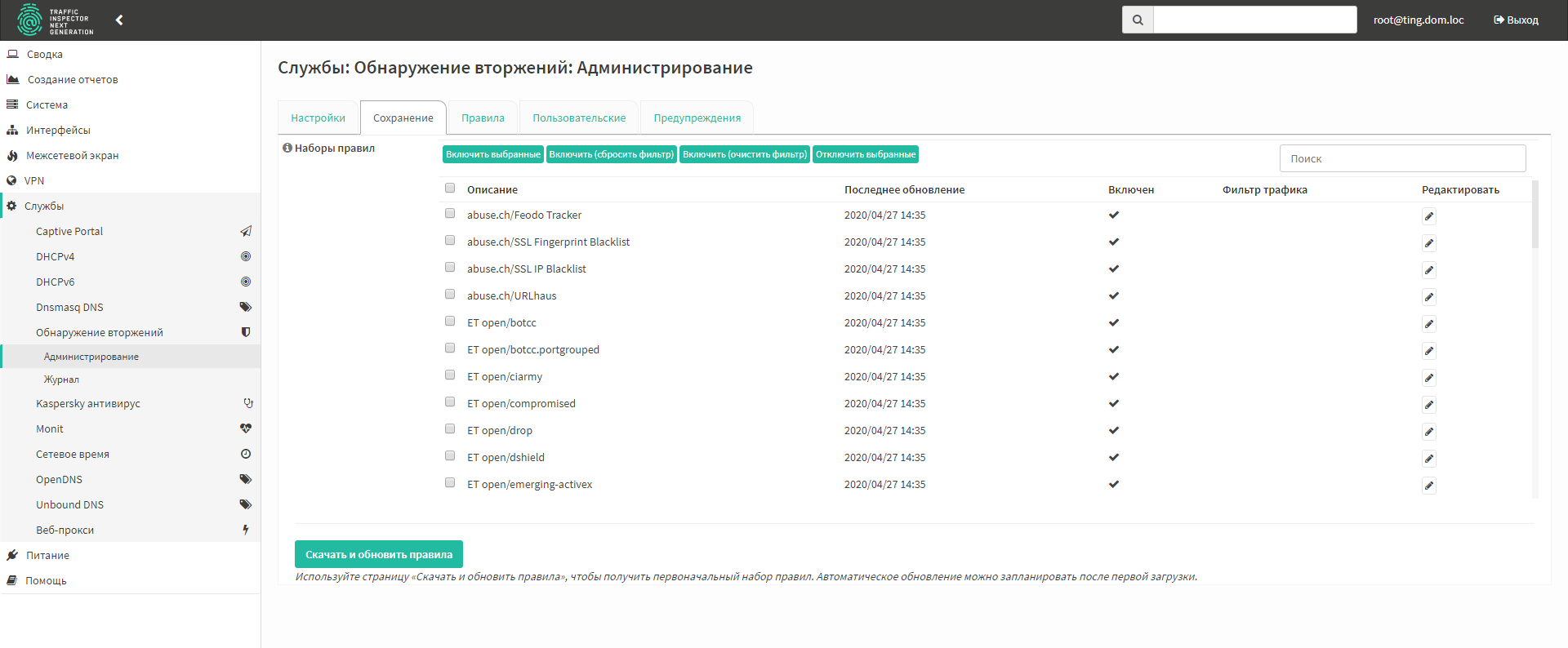

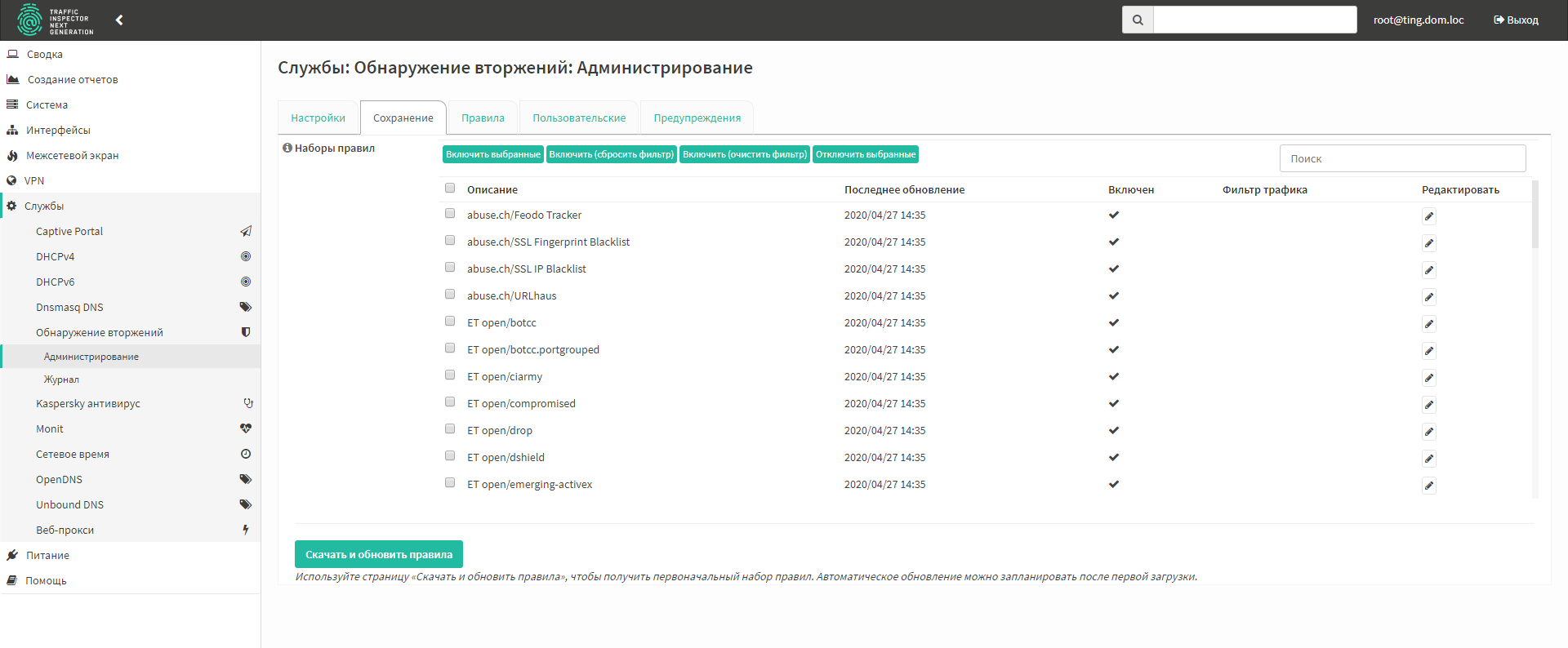

Для обнаружения вторжений IDS использует списки правил, включить которые можно в разделе Службы → Обнаружение вторжений → Rulesets.

Рис. 3. Списки правил для обнаружения вторжений в Traffic Inspector Next Generation

Рис. 3. Списки правил для обнаружения вторжений в Traffic Inspector Next Generation

Помимо использования готовых списков, можно создать свои правила выявления подозрительной активности и установить для них реакцию в виде выдачи оповещения (Alert) или блокировки (Drop).

Рис. 4. Настройка правила обнаружения вторжений в Traffic Inspector Next Generation

Организовать безопасную работу удалённых сотрудников

Компоненты UTM: VPN-сервер, шлюзовый антивирус.

Пандемия коронавируса привела к двухкратному росту числа атак на сети компаний. Киберпреступники пытаются проникнуть в сетевую инфраструктуру предприятий через уязвимости сервисов, связанных с удалённым доступом. Второй вектор для атак — нападение на компьютеры работающих удалённо сотрудников. В ход идёт фишинг и атаки типа «человек посередине». Обеспечить безопасную работу удалённых сотрудников позволяет VPN-сервер, входящий в состав Traffic Inspector Next Generation. Он поддерживает как OpenVPN, так и IPsec, кроме того, умеет выполнять двухфакторную аутентификацию.

При подключении сотрудника к корпоративной сети через VPN между его компьютером и сервером компании создаётся зашифрованный туннель, через который и происходит обмен данными. Перехват такого трафика не позволит узнать его содержание, поэтому работать через VPN безопасно даже при использовании публичных сетей, например Wi-Fi сети гостиницы или коворкинга.

Дополнительную безопасность «удалёнщикам» обеспечивает интегрированный в Traffic Inspector Next Generation антивирус ClamAV и модуль Traffic Inspector Next Generation Anti-Virus powered by Kaspersky, обеспечивающий проверку http(-s) и smtp-трафика пользователей

Выявить и заблокировать действия недобросовестных сотрудников

Компоненты UTM: фильтрующий веб-прокси, модуль контентной фильтрации NetPolice, Layer 7 фильтрация, двухфакторная аутентификация.

По данным исследования Trend Micro, последствия действий инсайдеров наносят не менее серьёзный ущерб, чем традиционные кибератаки, причём выявить и предотвратить такие инциденты значительно сложнее, поскольку злонамеренные сотрудники, как правило, хорошо знакомы с устройством внутренней сети и имеют представление о том, как обойти стандартные средства защиты.

Кроме инсайдеров, ущерб компаниям наносят сотрудники, пренебрегающие служебными обязанностями, чтобы посмотреть видеоролики, поиграть в онлайн-игры или пообщаться в соцсетях. В составе Traffic Inspector Next Generation имеется полный набор средств для того, чтобы навести порядок в использовании интернета.

Фильтрующий веб-прокси Traffic Inspector Next Generation поддерживает широчайшие возможности фильтрации по различным критериям. Через веб-интерфейс можно управлять следующими типами фильтрации:

- по IP-адресам;

- по портам назначения;

- по типу User Agent (по типу браузера);

- по типу контента (по MIME-типам);

- по категориям;

- по общим белым и черным спискам;

- по спискам NetPolice для локальных или доменных пользователей и групп;

- по спискам локальных или доменных пользователей и групп.

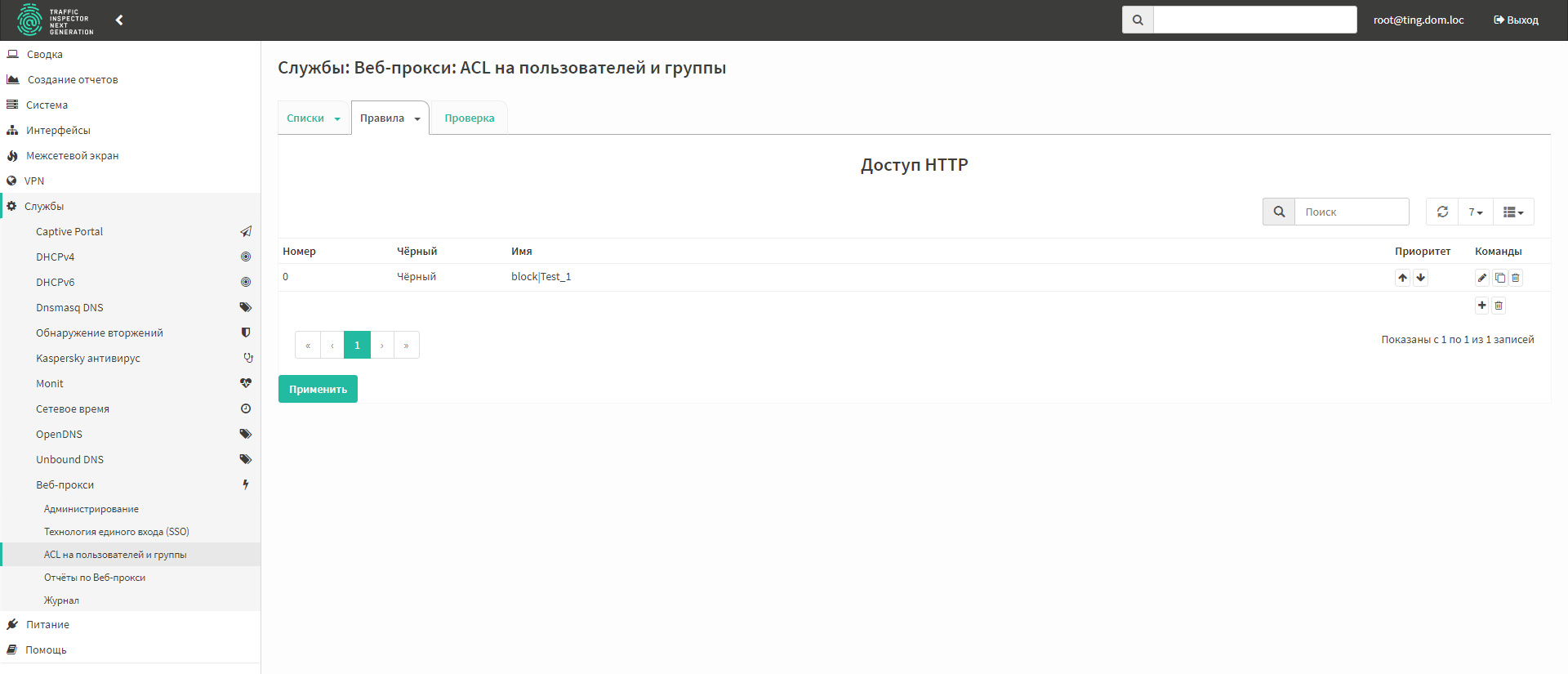

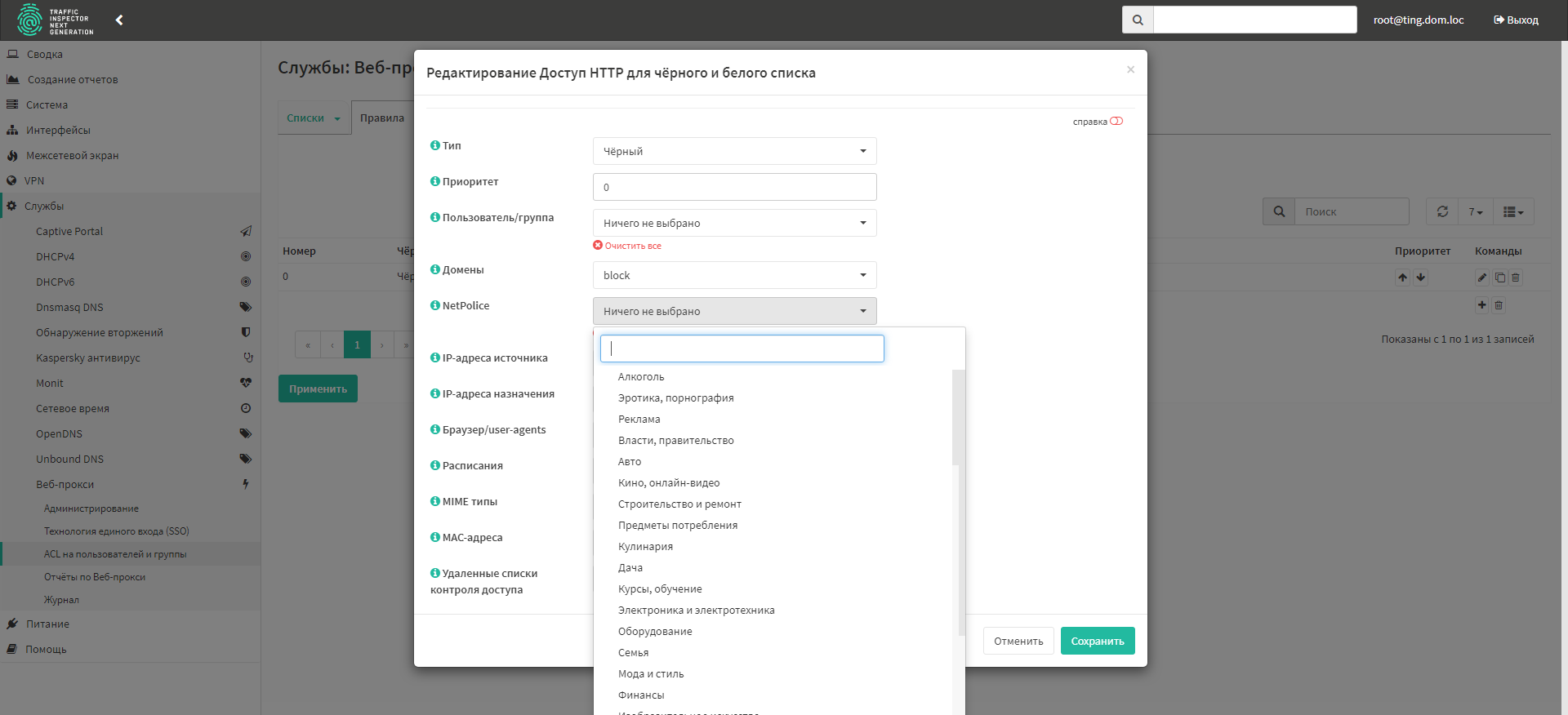

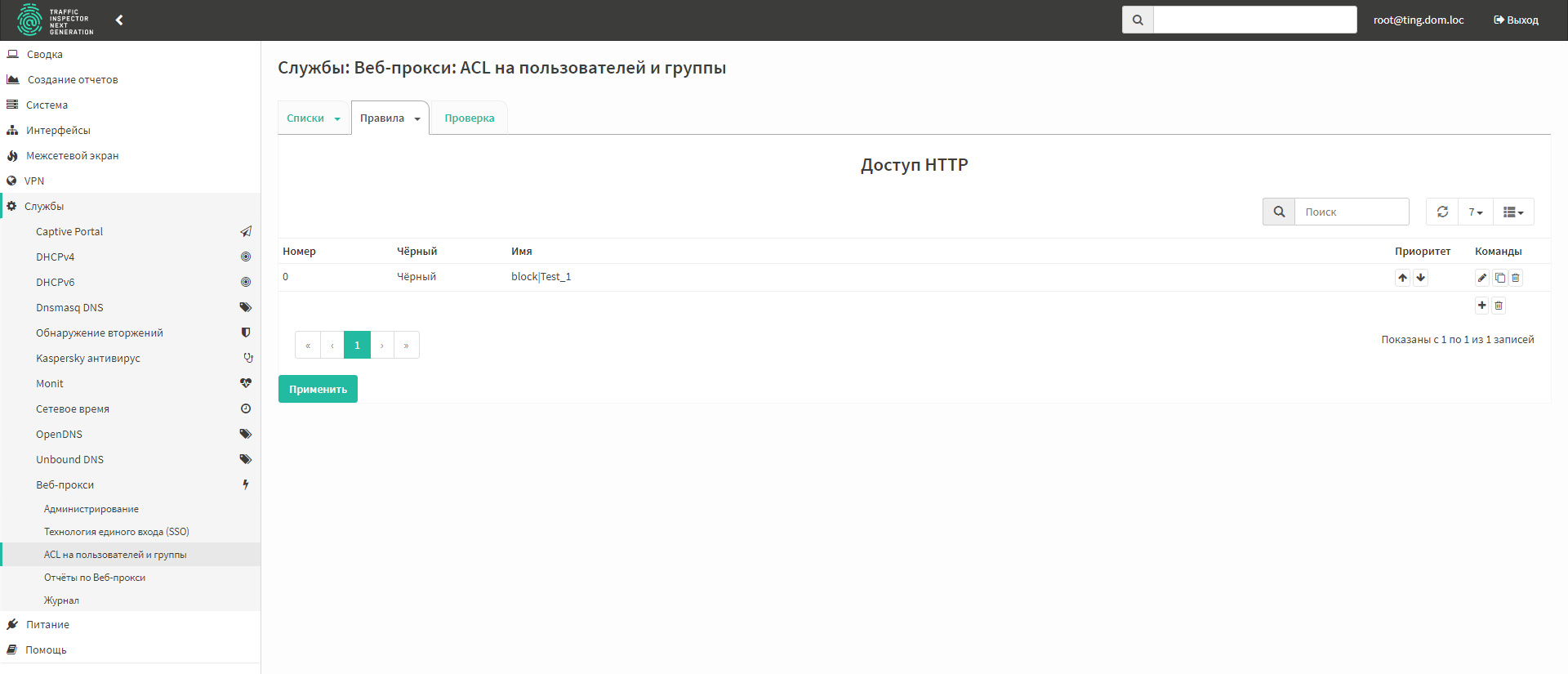

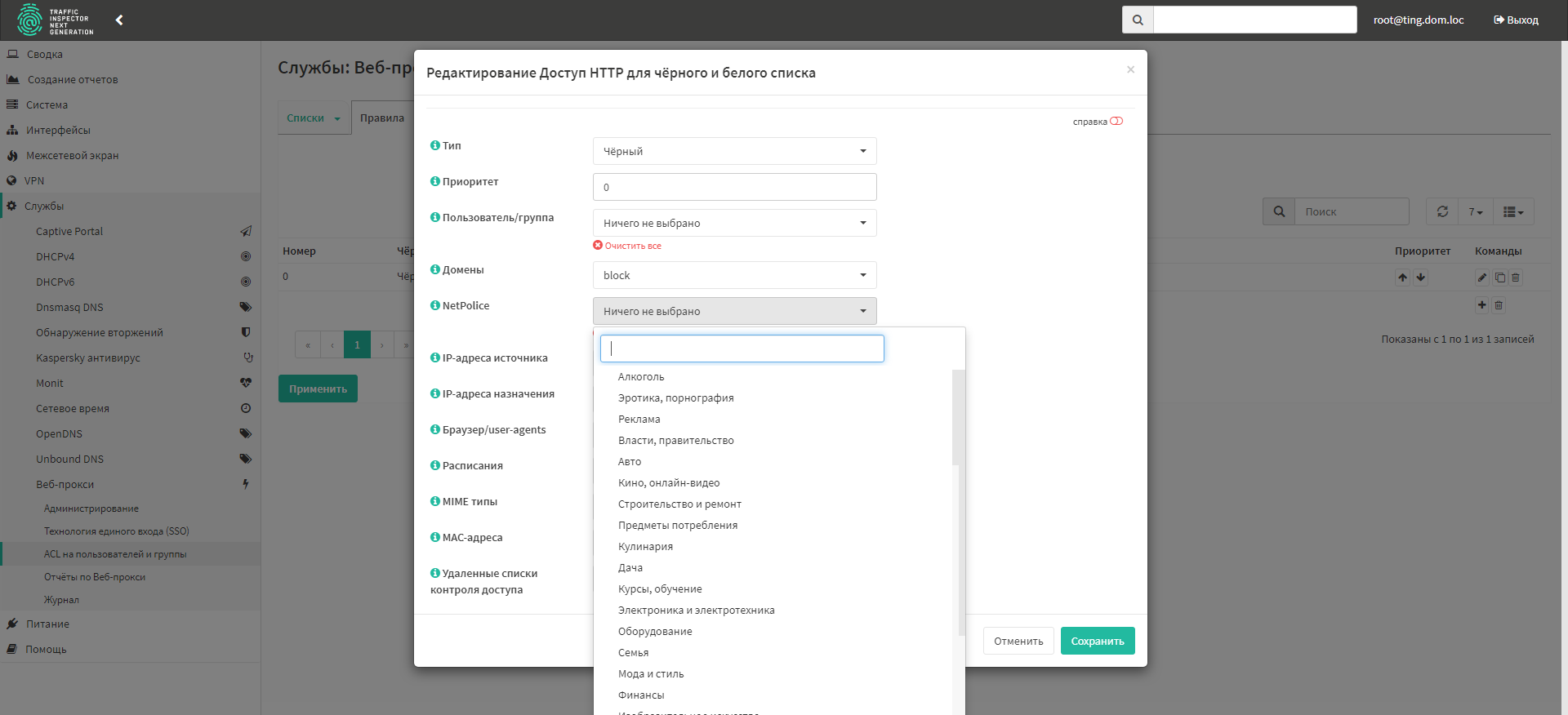

Например, чтобы с помощью модуля NetPolice запретить все сайты, связанные с алкоголем, нужно в разделе Службы → Веб-прокси →ACL создать запрещающее правило на пользователей и группы.

Рис. 5.1 и 5.2. Настройка правил в модуле NetPolice для Traffic Inspector Next Generation

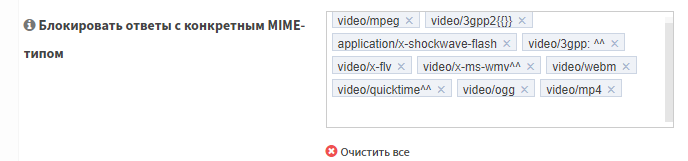

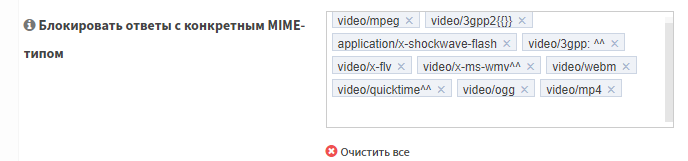

Чтобы заблокировать просмотр потокового видео, необходимо в разделе Службы → Веб-прокси → Администрирование → Forward Proxy → Access Control List выбрать расширенный режим и добавить MIME-типы, связанные с видео:

Рис. 6. Настройка блокировки потокового видео в Traffic Inspector Next Generation

Тогда любители посмотреть сериал в рабочее время вместо очередной серии увидят такую картинку:

Рис. 7. Скриншот экрана пользователя при попытке просмотра потокового видео

Заключение

Мы рассмотрели лишь незначительную часть возможностей современного UTM-шлюза, но даже краткий обзор позволяет составить представление о том, чем такого рода решения отличаются от традиционных моносервисных систем, заточенных на выполнение одной конкретной задачи.

Использование универсальных шлюзов безопасности позволяет системно подойти к защите инфраструктуры компании, получить принципиально другой уровень контроля над сетевым трафиком, локальными и удалёнными пользователями и сетевыми сервисами. UTM-решения снижают вероятность киберинцидентов и блокируют возможность утечек из-за действий инсайдеров, а значит, уменьшают уровень финансовых и репутационных рисков, связанных с информационной безопасностью.

По вопросам тестирования и приобретения универсального шлюза безопасности (UTM) Traffic Inspector Next Generation обращайтесь партнеру компании «Смарт-Софт» в Кыргызстане – компании Softline Кыргызстан:

Контактный телефон: +996 (312) 91 00 00

Электронная почта: info@softline.kg

Задать вопрос

Рис. 3. Списки правил для обнаружения вторжений в Traffic Inspector Next Generation

Рис. 3. Списки правил для обнаружения вторжений в Traffic Inspector Next Generation