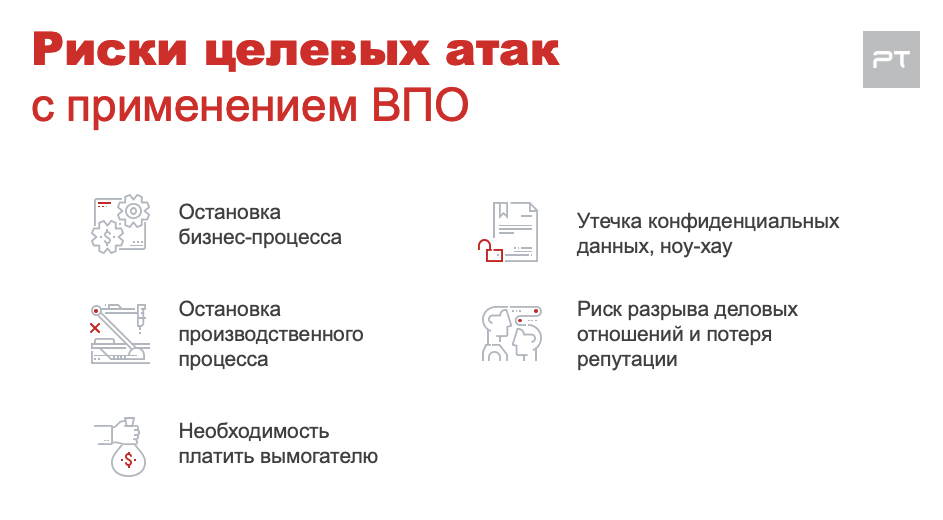

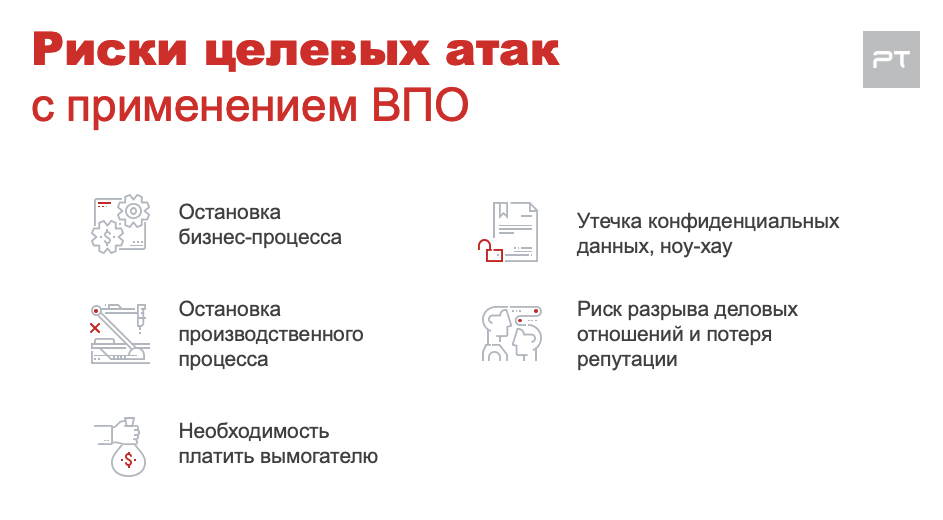

К чему приводят целевые атаки и почему растет их количество

Киберпреступникам выгоднее продумывать целенаправленное воздействие на конкретную организацию, чем совершать массовые атаки, рассчитывая на плохую защищенность объектов. Вместо того чтобы «стрелять в темноте по воробьям», они все чаще выбирают хорошо прицелиться в кого-то одного и тем самым снижают количество холостых «выстрелов». Выхлоп от таких хакерских действий гораздо мощнее – они могут полностью выводить из строя работу организаций.

К примеру, вредоносные программы под названием стиллеры, могут красть ценные данные компании: от паролей почтовых ящиков и соцсетей сотрудников до персональных данных клиентов и платежных систем. Эти сведения злоумышленники могут продать конкурентам, использовать для шантажа, кибершпионажа или точечных атак на конкретные личности.

Ситуация осложняется еще и тем, что компании используют гибридные инфраструктуры и все больше переходят на облачные сервисы. А из-за массового перехода на удаленную работу периметр корпоративной ИТ-инфраструктуры становится размытым.

Именно поэтому важно быстро понимать, какие файлы легитимны, а какие содержат в себе зловредный код. Для этого необходима изолированная среда, в которой эти файлы можно будет безопасно проверять на наличие вредоносности.

Почему песочницы эффективны против угроз нулевого дня

Антивирусные программы и средства защиты информации, основанные на сигнатурном анализе, злоумышленникам иногда удается обойти в ходе целевых атак. Ведь эти методы хорошо справляются с известными угрозами, но вот с вредоносным ПО, специально разработанным под инфраструктуру конкретной организации, они мало эффективны.

Сигнатурные средства защиты основаны на базе образцов вирусов, по характеристикам которых анализируются поступающие файлы. Если сигнатура неизвестна, то угроза будет пропущена.

Песочницы созданы именно для того, чтобы обнаруживать новые, ранее не идентифицированные угрозы, которые содержат в себе коды или макросы, отсутствующие в базе данных.

Как работает песочница

Песочница безопасно открывает непроверенные файлы в изолированной среде. Она эмулирует полноценный запуск непроверенного кода в обычной операционной системе, отслеживая происходящее и анализируя. Это дает возможность посмотреть, как бы файл вел себя, если бы попал на реальную рабочую станцию действующей инфраструктуры, и вынести вердикт по его действиям. Это особенно актуально в тех случаях, когда вредоносная программа выдерживает паузу в начале своей работы.

В компаниях также могут использоваться средства сетевой безопасности и защиты периметра, например, межсетевые экраны. Они обладают функциями потокового антивируса и анализа файлов «на лету», поэтому не пропустят в песочницу известный и заведомо вредоносный код. А вот если у средства межсетевого экранирования будет недостаточно данных для принятия решения, оно отправит его в песочницу.

Так как у каждой компании есть свои особенности в инфраструктуре, нельзя создать универсальную песочницу. Тем не менее можно сделать свою собственную. Например, в песочнице PT Sandbox предусмотрены механизмы для персональной настройки под ключевые риски, среди них – кастомизация виртуальных сред.

Это одна из самых важных возможностей. Ведь для целевых атак может создаваться вредоносное программное обеспечение, которое запускается только при наличии определённых приложений и утилит на рабочей станции с целью эксплуатации конкретных уязвимостей ПО или его конкретной версии. А если оно будет отсутствовать в изолированной среде эмуляции, то воспроизвести и зафиксировать атаку песочница не сможет, а вредоносный файл попадет в реальную инфраструктуру.

Разработчики программного обеспечения непрерывно ищут уязвимости безопасности, которые необходимо исправить, а когда находят, выпускают обновления. Но бывает так, что злоумышленники обнаруживают слабые места раньше и могут успеть написать и внедрить вредоносный код. Уязвимыми объектами могут выступать: операционные системы, веб-браузеры, офисные приложения, компоненты с открытым исходным кодом, аппаратное обеспечение и прошивка.

Например, разработчики Google объявили о выпуске обновления для браузера Chrome (94.0.4606.71 для Windows, Mac и Linux), которое устраняет четыре уязвимости. Две из этих проблем представляют собой ошибки «нулевого дня» и уже взяты на вооружение злоумышленниками.

Первая уязвимость нулевого дня (CVE-2021-37976) связана с утечкой информации в ядре – ей присвоили средний уровень серьезности. Проблема была обнаружена 21 сентября внутри компании стараниями специалистов Google TAG и Google Project Zero.

Вторая уязвимость нулевого дня (CVE-2021-37975) была найдена в движке JavaScript V8. Она представляет собой проблему высокой степени серьезности и относится к типу UAF (User-After-Free) и связана с некорректным использованием динамической памяти в процессе работы программы: при освобождении ячейки памяти указатель на нее не обнуляется, что позволяет злоумышленникам воспользоваться ею в своих целях. Как правило, такие проблемы используются для удаленного выполнения кода или даже «побега» из песочницы.

Поэтому крайне важно, чтобы в песочнице была реализована возможность гибкой настройки виртуальных сред в соответствии с реальными рабочими станциями действующей инфраструктуры для своевременного обнаружения и предотвращения атак нулевого дня с использованием конкретных эксплойтов, направленных на эксплуатацию неизвестных уязвимостей используемого в организации программного обеспечения.

Защита без дополнительных инвестиций

Песочницы применяются в любых отраслях: промышленности, медицине, торговле, финансовом и государственном секторе. Positive Technologies провели исследование о том, как именно компании используют песочницы. По его результатам, с их помощью:

- 64% респондентов проверяют файлы из интернета

- 57% проводят ручные проверки файлов

- 54% защищают электронную почту.

Почта – это уязвимый канал, через который чаще всего вредоносное ПО попадает в инфраструктуру. Больше 50% всех атак происходит именно через нее, ведь она есть практически во всех компаниях любых отраслей. Статистику по другим каналам, через которые могут проникать вредоносы, изображена на диаграмме ниже:

Чтобы защитить все эти и другие каналы от действий злоумышленников, компаниям необходима служба ИТ-безопасности высокого уровня. Как правило, это требует большого штата ИБ-департамента и значительных затрат на его содержание. Не все могут себе это позволить, но все нуждаются в защите от целевых и массовых атак, которые могут погубить бизнес.

Песочница дает возможность отражать сложные угрозы и распознавать новые вирусы. Она не требует привлечения дополнительных сотрудников и крупных инвестиций в ИБ-службу, что выгодно и для крупных компаний, и для сегмента SMB.

Однако иногда для обеспечения информационной безопасности требуется несколько решений и к тому же разных производителей. Еще для всесторонней защиты могут понадобиться средства для обеспечения безопасности сетевого периметра, взаимодействия в интернете, рабочих станций и удаленного доступа. Множество объединенных мер защиты позволяет выстроить эшелонированную систему безопасности – эффективную комплексную стратегию.

В зависимости от того, хотите вы установить в компании песочницу, кастомизированную под ваши потребности, или выстроить масштабную комплексную защиту, специалисты Softline помогут подобрать и внедрить подходящие решения.

«Песочницы становятся все более актуальными особенно для критичных бизнес сегментов сетевой инфраструктуры. Мы получаем положительные отзывы от наших партнёров-клиентов, которые реализуют гибкие сценарии использования средств защиты и глубокой проверки ПО в индивидуальный момент времени. При этом внедрение песочницы не требует внесения значительных изменений в устоявшуюся архитектуру, тонкого переконфигурирования используемых сетевых средств и весомых затрат при эксплуатации и обслуживании решения. Песочницы являются действительно важным ИБ-инструментом, подходящим для любой организации вне зависимости от рода деятельности», – Николай Спирихин, специалист по развитию решений Softline направления «Инфраструктурная безопасность».

За получением консультации, обращайтесь к нашим специалистам:

+996 (312) 91 00 00

info@softline.kg