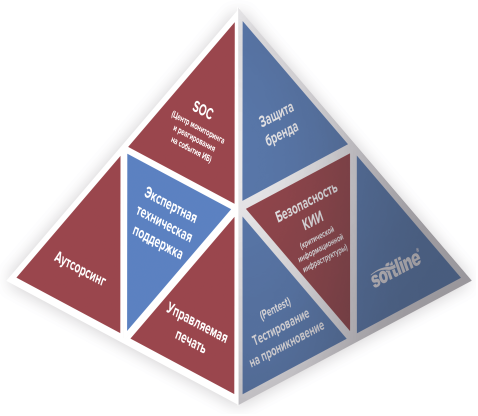

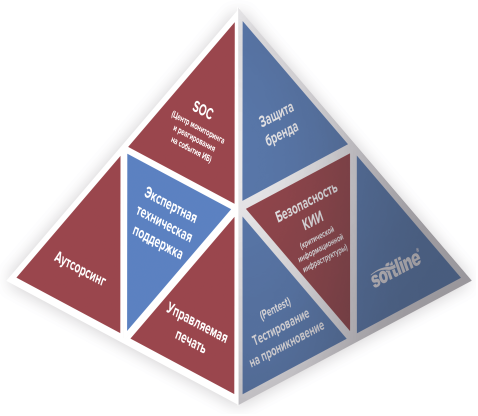

Пакетное предложение Softline включает:

Пакетное предложение Softline включает:

- Аутсорсинг

Предоставление клиенту вычислительных ресурсов, а также помощь наших технических специалистов Softline

- Экспертная техническая поддержка

Задача поддержки различных систем заказчика и решение возникающих проблем

- Безопасность критической информационной инфраструктуры (КИИ)

Помощь в определении критических участков системы, планирование необходимых действий для обеспечении соответствия КИИ требованиям законодательства, включая обучение специалистов клиента в учебном центре

- Тестирование на проникновение (pentest)

Проведение теста на защищенность инфраструктуры клиента и его сотрудников («социотехнический pentest»)

- SOC (Центр мониторинга и реагирования на события ИБ)

Делегирование специалистам компании блока по сбору данных с устройств защиты информации и сетевых устройств

- Защита бренда

Защита имени и интеллектуальной собственности клиента, а также его наработок

Аутсорсинг

Передача информационных систем заказчика на обслуживание специализированным организациям.

Softline предлагает функциональный и ресурсный аутсорсинг -- передачу части функций ИТ-отдела на обслуживание нашим специалистам, а также вывод ИТ-персонала за штат.

Softline берет на себя выполнение повседневных задач, в том числе техподдержку. Это разгружает штатных специалистов, позволяя им не отвлекаться от важных дел для ответов на тикеты и инциденты, которые непрерывно приходят, вынуждая все время быть на телефоне и снижая мобильность.

Техническая поддержка

Включает оказание услуг по поддержке существующего функционала программно-аппаратных комплексов и ИТ-систем.

Клиент сокращает временные затраты и разгружает ИТ-персонал, полностью контролирует качество в рамках тех услуг, которые мы оказываем, получает дополнительные компетенции (поддержка решений, а не только продуктов). Softline становится для клиента единой точкой входа к решению всех задач.

Безопасность критической информационной инфраструктуры (КИИ)

В нее входит: определение принадлежности к субъектам КИИ и создание комиссии по категорированию, формирование перечня критических процессов и перечня объектов КИИ подлежащих категорированию, выявление, классификация и оценка угроз безопасности информации субъектов критической информационной инфраструктуры, категорирование объектов КИИ которые должны быть защищены в соответствовать требованиями законодательства в области защиты информации.

У многих компаний возникают сложности с определением перечня критичных сегментов бизнес-процессов. Не всегда очевидна взаимосвязь критических процессов с объектами КИИ и какие объекты требуется категорировать.

Существует четыре пакета сервиса «Безопасность КИИ»

Стартовый

Актуален, когда заказчик не знает, что включать в перечень, его ИТ-инфраструктура не очень большая и предполагается, что объектов у него наберется не более 10 штук. Если мы в процессе исследований обнаруживаем дополнительно еще какое-то количество объектов, например, пять, то клиент все равно попадает в стартовый пакет.

Выбирая «Стартовый» пакет, клиент получает обследование ИТ-инфраструктуры, определение критичных процессов и объектов, попадающих в категории.

«Базовый», «Расширенный» и «Все включено». Отличаются от «Стартового» увеличением количества объектов КИИ и наличием дополнительной услуги обучения на трехдневных курсах по безопасности критической инфраструктуры в учебном центре Softline.

Тестирование на проникновение или Pentest

Это исследование ИТ-инфраструктуры и сотрудников, при котором имитируются действия злоумышленника или хакера. При проведении проверки специалисты пытаются обойти средства защиты клиента, чтобы получить доступ к информации и к системе. Компания Softline производит: внешнее, внутреннее и социотехническое тестирование.

Мы приведем несколько кейсов, иллюстрирующих услуги, включенные в этот пакет, но по соображениям безопасности заменим реальные названия компаний на условные.

Первый кейс.

У компании «А» была b2b интернет-платформа, на базе которой осуществлялись продажи товаров реселлерам. Компания «А» обратилась в Softline с просьбой протестировать свои ресурсы на защищенность. Наши специалисты в ходе проведения тестирования проникли в систему и получили полный доступ к базе данных, где хранились логины, пароли, ключи от всех интернет-магазинов платформы и сведения о количестве денежных средств на балансе партнера. Если бы это были действия настоящего злоумышленника, то он мог, к примеру, поменять в базе данных информацию о балансе партнера, записать, что у него не 10 рублей на счете, а 10 млн, а потом закупить на эти деньги технику. Конечно, при заказе на платформе есть проверка для защиты от мошенничества, в правилах которой при подозрительных действиях предписывалось звонить в компанию партнера. Однако не стоит забывать, что был доступ ко всей базе данных, в том числе имелась возможность заменить контактный номер телефона на свой и с помощью методов социальной инженерии подтвердить заказ.

Следующий кейс выполнен для компании «Б», которая давно находится на рынке ИТ и занимается разработкой ПО. Нам было поручено провести внешнее тестирование. В результате его проведения специалисты Softline попали во внутреннюю сеть системы разработчиков ПО.

После проведения теста заказчик дополнительно запросил внутреннее тестирование с помощью полученного доступа, чтобы проверить, до каких ресурсов может дотянутся злоумышленник. Сеть компании заказчика разделена на несколько доменов: домен разработчиков, домен тестеров и основной домен. Но из каждого домена был доступ ко всей инфраструктуре. Наши специалисты провели анализ серверного сегмента и выявили ряд уязвимостей, которые позволили им повысить свои привилегии до уровня администратора. Таким образом, наши специалисты смогли дотянутся до всего, к чему имеет доступ администратор: интернет-банк, файловое хранилище с бизнес-документацией и т.д.

Если бы это был не наш специалист, а хакер с заказом от конкурентов, то ущерб и убытки могли бы быть колоссальными. Он мог, например, слить всю бизнес-документацию, базы CRM и т.д.

Третий кейс касается очень крупной международной компании «С». Нам заказали внешнее и внутреннее тестирование на проникновение.

Результаты тестирования внешней сети клиента показали, что она защищена очень хорошо. Наши специалисты нашли незначительные уязвимости, но они не позволили проникнуть во внутреннюю сеть. Убедившись в этом, наш сотрудник выехал на объект и сделал попытку подключиться ко внутренней сети физически, по витой паре, либо через внутреннюю Wi-Fi сеть, ища уязвимости в ней. Анализ внутренней структуры показал наличие большого количества уязвимостей на серверных и клиентских сегментах, отсутствие фильтрации интернет-трафика и трафика в локальной сети.

Злоумышленник, получив доступ ко всем сервисам, мог завести дополнительного пользователя и, к примеру, читать почтовую корреспонденцию, изучать бизнес-документацию на внутренних хранилищах файлов или портале и т.д. Если бы у него при этом была задача от конкурентов остановить бизнес компании, он с этой задачей тоже прекрасно бы справился.

Как видим, даже крупные фирмы, в которых работают несколько тысяч сотрудников, подвержены простым уязвимостям. Стоимость убытков и стоимость проведения тестирования на проникновение не сопоставимы по цифрам. Тестирование на проникновение всегда гораздо дешевле.

SOC

Услуга нужна, чтобы максимально быстро выявлять и предотвращать различного рода атаки, будь то заражение вирусами, либо подозрительные рассылки, попытки проникновения в сеть и многое-многое другое. Цель любого SOC – уменьшение рисков потери данных и снижение тяжести последствий инцидентов.

SOC (Security Operations Center) включает набор технологий, процессов, а также людей с их компетенциями. Преимущества SOC Softline (ISOC) заключаются в том, что это уже отстроенные процессы, изначально рассчитанные для очень крупной организации (ок. 70 тыс. источников событий) и построенные с использованием open-source и своих разработок.

Пакетов с ISOC два: «Базовый» и «Расширенный».

В них входит подключение клиента к облаку, организация доставки событий безопасности из инфраструктуры заказчика в ISOC, настройка правил выявления инцидентов, настройка системы автоматизации реагирования, круглосуточный мониторинг безопасности, оперативное подключение специалистов для выявления причин инцидента, мониторинг и реагирование (а не только информирование), устранение угроз внутри инфраструктуры клиента, расширенные консультации и онлайн-анализ хостов. Список поддерживаемых устройств в «Базовом пакете» включает 6 основных типов, а в «Расширенном» 35 типов систем, список которых постоянно пополняется по мере готовности коннекторов.

Защита бренда

Сохранение имени и интеллектуальной собственности клиента, а также его наработок.

Пакет включает защиту от нескольких типов угроз:

- репутационные риски: заказной «черный» PR

- санкционные и налоговые риски

- невыполнение контрагентом/клиентом договорных обязательств

- работа менеджмента и сотрудников против интересов компании

- ущерб из-за утечек информации, нелегитимного доступа к данным, использования вредоносного ПО

- мошенничество (присвоение и сокрытие активов, невозврат крупных кредитов, фишинг)

- У нас разработан специальный портал ETHIC (External Threats & Human Intelligence Center)

После приобретения услуги «Защита бренда» на нем заводится клиентский аккаунт с детальной информацией по каждому событию: ссылками на фишинговые ресурсы, текстами, где упоминается компания, рекомендациями, предпринятыми действиями и т.д.

Кейсы в этом пакете услуг очень интересны.

Первый из них – PR-атака на клиента. Был найден сайт и два сообщества в соцсетях, которые публиковали ложные и негативные материалы о крупном объекте строительства. Из-за этих ресурсов и ложной информации на них наш клиент стал нести убытки в виде недополученной прибыли.

В рамках отработки инцидента нами была оповещена служба безопасности клиента. Домен сайта и группы, где публиковалась ложные и негативные материалы, были поставлены на контроль и при дальнейшем проведении расследования удалось установить организаторов и исполнителей атаки. Ресурсы злоумышленников заблокировали.

Второй интересный кейс касается продажи контрафакта.

В соцсети была обнаружена публикация о продажах крупной партии контрафактной продукции известного производителя одежды. Производитель нес из-за этого репутационные риски, по предварительным оценкам, более чем на 50 млн рублей.

В рамках сервиса была оповещена служба безопасности клиента, получены дополнительные сведения о продавце контрафакта, с которым связались, имитируя деловой интерес. Наши специалисты узнали количество продукции, стоимость, сроки, адреса, контактные данные, выявили аналогичные предложения на других торговых площадках.

Канал сбыта был полностью закрыт, минимизированы финансовые потери и риски, а затем, совместно с правоохранительными органами, конфисковали контрафактную продукцию на сумму более 10 млн рублей.

В защиту бренда входит также мониторинг теневого интернета или «Даркнета». В «Даркнете» публикуются объявления разного характера, и в этом контексте очень интересным представляется следующий кейс.

Было выявлено событие: на околокриминальном ресурсе «Даркнета» обнаружили публикацию о поиске «дропов» (те, кто участвует в схеме по обналичиванию денег, как правило, в роли получателя налички в банкомате) со счетами в том банке, который обратился за услугой «Защита бренда».

Как и в предыдущих двух кейсах, была оповещена служба безопасности клиента, затем получены дополнительно сведения о тех людях, которые искали дропов. В результате расследования установили, что сумма, которую хотели вывести из банка, составляла 320 млн рублей. Установили организаторов и исполнителей хищения, заблокировали их банковские счета с денежными средствами на общую сумму более 17 млн рублей. Потери клиента были сведены к минимуму.

Источник